المنتجات, منشور المدونة | 15/01/2019

Ledger Nano X والبلوتوث – نموذج أمان لمحفظة أجهزة لاسلكية

أعلنت Ledger مؤخراً عن إطلاق Ledger Nano X. تم بناء هذا المنتج الجديد حول بنية أجهزة جديدة، مع الاستفادة من نظام التشغيل الأمني لدينا متعدد الاستخدامات BOLOS.

Ledger Nano X لديها ميزة الاتصال بالبلوتوث منخفض الطاقة (BLE) مما يتيح استخدامها مع أجهزة أندرويد أو iOS دون الحاجة إلى كبل. بينما تقوم هذه الميزة بتحسين تجربة المستخدم بدرجة كبيرة، إلا أنها أثارت بعض المخاوف بشأن أمان الاتصال اللاسلكي. ونود مناقشة هذه المخاوف.

باختصار:

- يتم نقل البيانات العامة فقط عن طريق البلوتوث؛ أما البيانات الحساسة (مثل المفاتيح الخاصة والبذور) فلا تغادر الجهاز أبداً.

- حتى وإن تم اختراق اتصال البلوتوث، فإن أمان Ledger Nano X يعتمد على العنصر الآمن (SE) الذي سيطلب موافقتك على أي إجراء.

- بلوتوث Ledger Nano X يستخدم أحدث بروتوكول بلوتوث. يضمن بروتوكول البلوتوث هذا المصادقة باستخدام الإقران. هذه قائم على مقارنة رقمية والسرية المضمونة من خلال استخدام معيار التشفير AES.

- في أي وقت، إذا لم تكن مرتاحاً باستخدام Nano X خاصتك مع اتصال لاسلكي، يمكنك تعطيل البلوتوث واستخدام كبل USB النوع C.

دعونا نناقش بمزيد من التفصيل كيفية عمله ولماذا لا يؤثر على نموذج الأمان لمحفظة الأجهزة هذه.

البنية

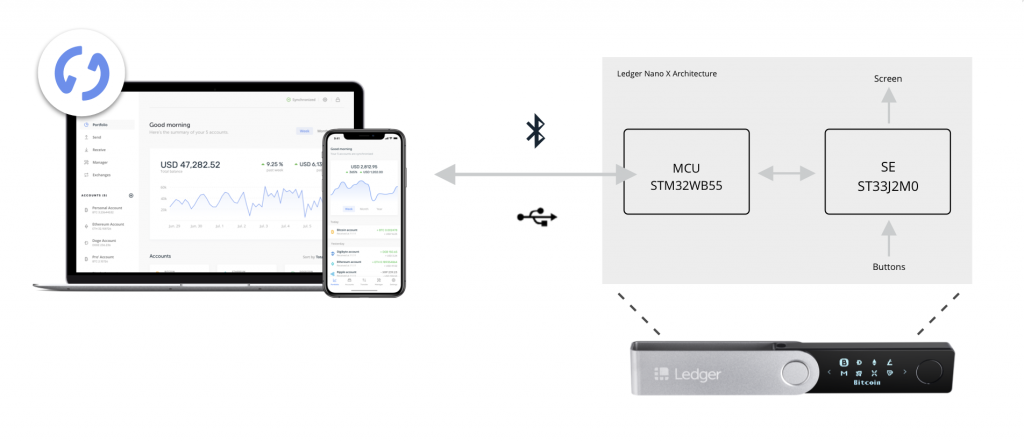

تختلف البنية الجديدة قليلاً عن بنية Ledger Nano S وفي الوقت ذاته تظل متشابهة جداً.

يحتوي النظام على شريحتين:

- أحدث طراز من العنصر الآمن (ST33J2M0)

- وحدات المتحكم الدقيق (MCU) ثنائية النواة بدعم لاسلكي (STM32WB55)

وحدة المتحكم الدقيق STM32 هي المسؤولة عن الاتصال بين الهاتف الذكي/جهاز سطح المكتب والعنصر الآمن وتعمل ببساطة كوكيل.

العنصر الآمن هو المسؤول عن الحصول على مدخلات المستخدم وقيادة الشاشة حيث يتم عرض معلومات مهمة. بالطبع، هي أيضاً المسؤولة عن أمان المنتج. تحفظ البذور والمفاتيح الخاصة وتنفذ جميع عمليات التشفير لإدارة عملاتك المشفرة.

البلوتوث منخفض الطاقة

التأثير على نموذجنا الأمني

اتصال البلوتوث يستخدم فقط كطبقة نقل للمعلومات العامة. لا تُكشف المفاتيح السرية أو البذور أبداً لمكدس BLE ولا تغادر شريحة العنصر الآمن بتاتاً.

على سبيل المثال، عندما تقوم بإجراء معاملة، يتم إعداد المعاملة على تطبيق Ledger Live للهاتف الذكي أو سطح المكتب ثم يتم إرسالها باستخدام البلوتوث أو USB إلى وحدة المتحكم الدقيق (STM32) التي تنقلها مباشرةً إلى العنصر الآمن. سيتم حثك بعد ذلك للتحقق من المبلغ وعنوان المستلم، اللذين يتم عرضهما على الشاشة. إذا كان كل شيء صحيحاً، يمكنك الموافقة على المعاملة بالضغط على كلا الزرين.

إذا تم اختراق هاتفك الذكي/الكمبيوتر، إذا تم اختراق رابط البلوتوث، إذا تم اختراق وحدة المتحكم الدقيق STM32، فإن العنصر الآمن يطالبك في النهاية بالتحقق من معلومات المعاملة. الشاشة ستُظهر لك تفاصيل المعاملة الحقيقية. لا يتم إصدار أي توقيع للمعاملة دون موافقتك الصريحة.

استخدامنا BLE

ومع ذلك، قد تقوم مكدسات البلوتوث (Bluetooth stack) بنقل مفاتيحك العامة أو عناوينك وقد يثير ذلك مخاوف بشأن الخصوصية. هذا هو السبب في أننا طبقنا أحدث بروتوكول للبلوتوث.

اتصال BLE هو بروتوكول من مرحلتين.

- تبادل المفاتيح

- استخدام قناة BLE

بدايةً، يقوم كلا الطرفين (Ledger Nano X والهاتف الذكي) بإنشاء أزواجهما الخاصة من المفاتيح باستخدام منشئ الأرقام العشوائية.

بعد ذلك، توجد مرحلة إقران حيث، بعد موافقة المستخدم، Ledger Nano X والهاتف الذكي يمروا بتبادل مفاتيح Elliptic Curve Diffie Hellman. هذه المرحلة حاسمة حيث أنها المرحلة التي تثق بها Ledger Nano X في الهاتف الذكي التي تقترن به والعكس صحيح. لتجنب هجمات الرجل في المنتصف (man in the middle attack) (MiTM)، وهي هجمات شائعة على BLE، يحتوي بروتوكول البلوتوث على تكوينات محددة.

قمنا بتطبيق أحدث تكوين أمان لتجنب هجمات MiTM: المقارنة الرقمية. عندما يتم إنشاء السر المشترك، يعرض كل من Ledger Nano X والهاتف الذكي رمزاً رقمياً ويتحقق المستخدم مما إذا كانا متطابقين. يتم حساب الرمز الرقمي هذا باستخدام AES-CMAC من المفاتيح العامة لكلا الطرفين وأرقام خاصة (nonces) عشوائية. هذا يتجنب هجمات الاصطدام وهجمات الرجوع إلى إصدار أقدم ، مع فرض مصادقة المفاتيح العامة. إذا كان الحال كذلك، فإن كلا الطرفين يعتبران بعضهما طرفاً شرعياً ويمكنهما بعد ذلك التواصل، وهو ما يضمن المصادقة والسرية.

بمجرد اكتمال بروتوكول تبادل المفاتيح هذا، يمكن إنشاء قناة آمنة بين الهاتف الذكي وLedger Nano X، والتي تتميز بنظام تشفير قائم على AES.

في الإصدارات الأقدم من أندرويد، قد لا تكون المقارنة الرقمية متاحة. في هذه الحالة، يقوم العنصر الآمن بتحذير المستخدم برسالة وقد يتم تنفيذ هجوم MiTM. سيتطلب هذا الهجوم مهاجماً، موجوداً في مكان قريب، أولاً لإقران جهاز مارق مع Ledger Nano X وأيضاً مع الهاتف الذكي. ومن ثم يمكنه اعتراض كل حزمة وإعادة توجيهها. سيسمح ذلك بالتجسس على الاتصال بين Ledger Nano X والهاتف الذكي أو حتى إرسال أوامر إلى العنصر الآمن. ومع ذلك، سيظل يُطلب من المستخدم التحقق من والموافقة على أي معاملة.

تدقيق الأمان

مكدس BLE لدينا يتم تنفيذه من خلال مكدس ST. الطرف Ledger Donjon، فريق الأمان لدينا، قام بتقييم أمان هذا التطبيق بخصوص الهجمات الأخيرة مثل هجمات Invalid Point.

كبل USB القديم الجيد

ومع ذلك، إذا لم تشعر بالراحة لدى استخدام اتصال لاسلكي على Ledger Nano X، فيمكنك ببساطة إلغاء تنشيط اتصال البلوتوث واستخدام موصل USB من النوع C مع الكمبيوتر الخاص بك للاستمتاع بالميزات المتبقية في Ledger Nano X.

يمكن حالياً طلب Ledger Nano X مسبقاً. انقر على الشريط الموجود بالأسفل للحصول على مزيدٍ من المعلومات.